Zero Trust -malli on noussut liiketoimintakriittiseksi osaksi organisaatioiden tietoturvaa. Oktan selvitykseen vastanneista organisaatioista jo 55 % oli ottanut sen käyttöön. Tässä kirjoituksessa käyn läpi, missä vaiheessa organisaatiot eri puolilla maailmaa ovat mallin käyttöönotossa, mitä ne priorisoivat omassa tietoturvassaan, ja mitkä ovat suurimmat haasteet Zero Trust -mallin edistämisessä.

Pulse Q&A teki vuonna 2022 Oktan tilauksesta selvityksen The State of Zero Trust Security 2022. Selvitykseen osallistui 700 johtotason henkilöä eri puolilta maailmaa. Vastaukset kerättiin alkuvuodesta 2022.

Todettakoon, että vaikka Zero Trust -mallin käyttöönottoon aktivoituneet organisaatiot lienevät vastanneet kyselyyn passiivisia aktiivisemmin, on käyttö noussut esimerkiksi edelliseen selvitykseen verrattuna joka tapauksessa huomattavasti.

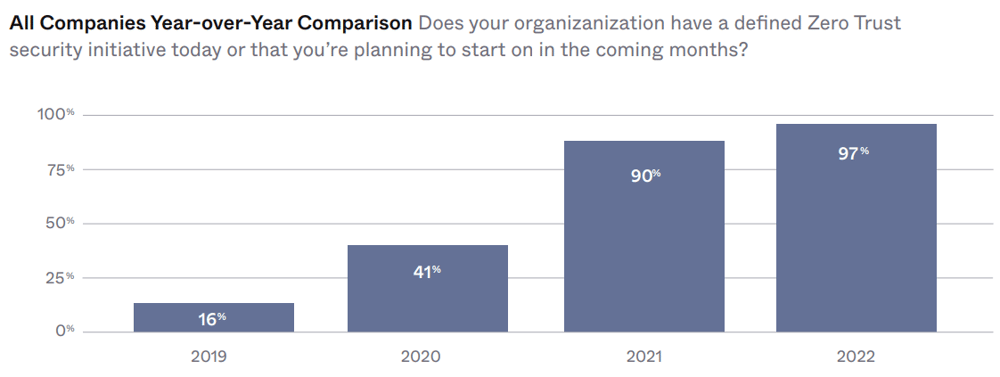

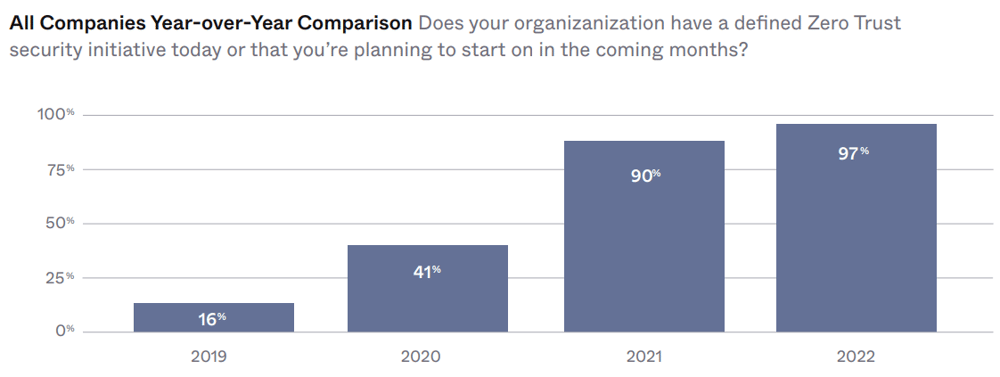

Vuonna 2019 Zero Trust -periaate oli otettu tai sitä oltiin ottamassa käyttöön 16 %:ssa yrityksistä. Vuonna 2022 jo 97 %:lla se oli käytössä tai tulossa käytäntöön seuraavien 12–18 kuukauden sisällä.

Lähde: Okta, The State of Zero Trust Security 2022

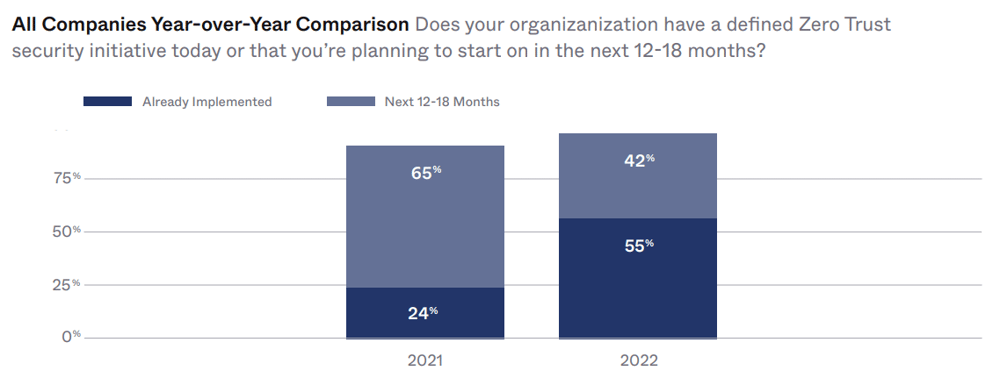

Lähde: Okta, The State of Zero Trust Security 2022

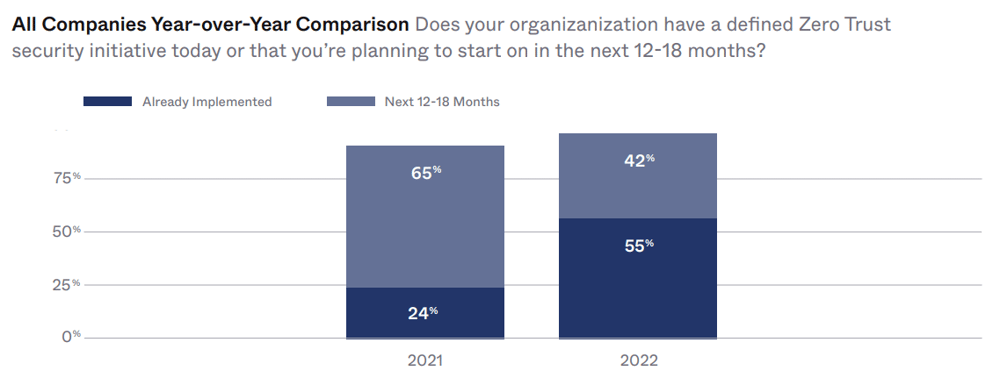

Vuonna 2022 organisaatioista 55 %:lla oli Zero Trust -malli jo käytössä, kun vuoden 2021 selvityksessä vastaava luku oli 24 %.

Lähde: Okta, The State of Zero Trust Security 2022

Lähde: Okta, The State of Zero Trust Security 2022

Maantieteelliset erot (Aasian ja Tyynenmeren alue – Eurooppa, Lähi-itä ja Afrikka – Pohjois-Amerikka) aktivoitumisessa eivät ole suuria, mutta edukseen erottuvat yhdeksi verrokkiryhmäksi erotetun Forbes Global 2000 -listan yritykset.

Suomen tilanteesta totean, että monet organisaatiot ovat tehneet toimenpiteitä Zero Trust -mallin käyttöönotossa, mutta eivät läheskään kaikki.

Zero Trust alkaa siis olla yritysten agendalla, ja motivaatiota mallin käyttöönottoon USA:laisille organisaatioille tuli jopa liittovaltion hallitukselta vuonna 2021: se valtuutti toimeenpanomääräyksellä valtion virastot kehittämään Zero Trust -arkkitehtuuriaan.

Mihin osa-alueisiin organisaatiot sitten panostavat? Data, tietoliikenne (network) ja laitteet nousivat listan kärkeen. Okta tosin uskoo, että ihmisiin aletaan panostaa yhä enemmän, koska tietoturva ja tietosuoja nojaavat yhä enemmän käyttäjiin ja heidän oikeuksiinsa.

Vuonna 2020 alkanut koronapandemia ja liikkumisrajoitusten mukanaan tuoma etätyön räjähdysmäinen lisääntyminen asettivat identiteetin ja pääsynhallinnalle kovat vaatimukset. Verizonin selvityksen mukaan yli 80 % verkkosovellusten rikkomuksista vuonna 2021 johtui valtuutustietojen väärinkäytöstä. Varastetut käyttäjätunnukset olivat kiristysohjelmissa yleisimmin käytetty taktiikka.

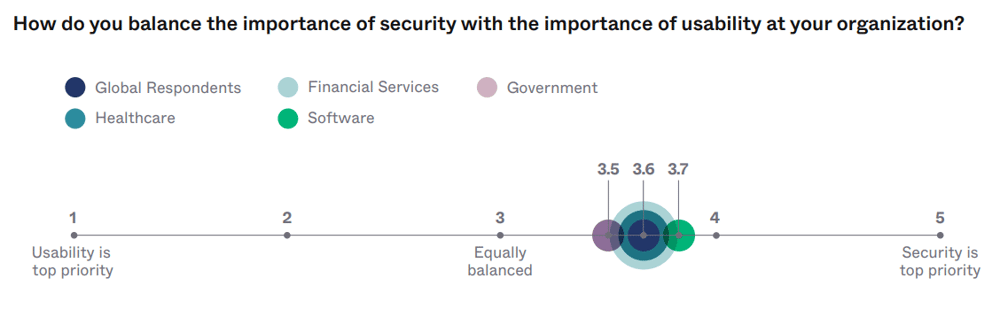

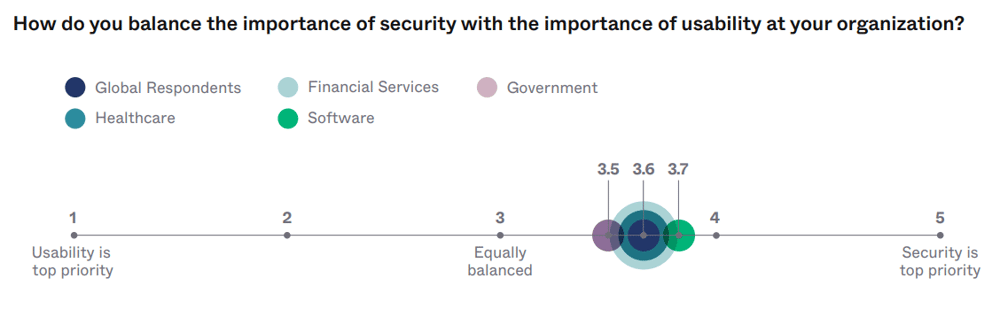

Joskus käytettävyyttä priorisoidaan turvallisuuden kustannuksella, vaikka näin ei tarvitse olla. Okta kysyi vastaajilta, kumpaa ne painottavat enemmän, ja vaikka alueellisia eroja löytyy, monet pitävät näitä yhtä tärkeinä.

Jokainen yritys soveltaa Zero Trust -mallia toimialakohtaisten käytäntöjen ja omien liiketoimintaprioriteettiensa pohjalta. Tavoitteena kaikilla on kuitenkin oltava luotettava, tulevaisuuden tarpeisiin skaalattava Zero Trust -infrastruktuuri.

Se, että jokaisella organisaation työntekijällä on oikeat pääsyoikeudet oikeisiin paikkoihin, on ensiarvoisen tärkeää. Se on tärkeää mm. turvallisuuden, johtamisen ja compliance-säännösten noudattamisen näkökulmasta.

Zero Trust -maturiteetin tasot

Organisaation Zero Trust -kypsyys voidaan Oktan mukaan jakaa viiteen eri tasoon.

Otettaessa ensimmäisiä askeleita pilvisiirtymän kynnyksellä tai juuri pilveen siirryttyä, tyypillinen projekti on esimerkiksi työntekijätietojen vieminen liiketoimintakriittisiin sovelluksiin. Agendalla on myös MFA:n (multi-factor authentification) eli monivaiheisen todennuksen implementointi käyttäjätunnusvarkauksien estämiseksi.

Kyselyyn vastanneista yli 70 % työstää ensimmäisen tason toimenpiteitä, ja lähes kaikki vastanneet uskoivat saavansa ne käytäntöön 1,5 vuoden sisällä.

Toisella tasolla olevat organisaatiot laajentavat pilviympäristöjään ja pyrkivät tehostamaan ja turvaamaan hybridityön tekemistä. Tässä vaiheessa otetaan usein käyttöön MFA ulkoisille käyttäjille, kuten yhteistyökumppaneille. Myös SSO (single sign-on) otetaan tyypillisesti työntekijöille käyttöön valittuihin järjestelmiin. Tämän oli vastanneista tehnyt lähes 80 %.

Kolmannessa vaiheessa olevat organisaatiot ovat saaneet luotua prosessit ja liiketoiminnan tarpeet vastaamaan liikkuvan työn tarpeita. Kun halutaan laajentaa 24/7-kirjautumista globaalilla tasolla ja noudattaa samalla sääntelyä, tyypillisiä projekteja ovat esimerkiksi SSO:n laajentaminen ulkopuolisiin valtuutettuihin toimijoihin sekä PAMin (Priviledged Access Management) käyttöönotto pilvi-infrastruktuurissa.

Neljännellä tasolla Zero Trust -mallin noudattamisessa olevat organisaatiot viimeistelevät digitaalista transformaatiotaan yhdistämällä tai poistamalla käytöstä vanhaa teknologiaa ja suojaamalla tärkeimpiä sovelluksiaan turvallisuusuhkilta. Nelostasolla olevilla organisaatioilla on tavoitteena esimerkiksi hyödyntää erilaisia todennustekijöitä eri käyttäjäryhmissä riskin perusteella ja lisenssikustannusten pienentämiseksi. Projektina voi olla myös suojatun pääsyn lisääminen sovellusohjelmointirajapintoihin (API).

Global Forbes 2000 -listan yrityksistä ne, jotka eivät vielä ole tällä tasolla, noin puolet uskoo saavansa neljännen tason vaatimukset käytäntöön seuraavien 12–18 kk:n aikana.

Viidennellä kypsyystasolla olevat organisaatiot ovat saaneet Zero Trust -mallin jalkautettua ja voivat päivittää sitä tarvittaessa muuttuvien tilanteiden mukaan. Näillä organisaatioilla ollaan ottamassa käyttöön esimerkiksi salasanaton kirjautuminen järjestelmiin koko organisaation tasolla. Edistyneen tason yritykset ovat myös siirtäneet toimintojansa pilveen ja keskittyvät automaatioon. Oktan vuonna 2022 teettämän Businesses at work -selvityksen mukaan salasanojen käyttö on yhä yleisin tunnistautumiskeino organisaatioissa. Yli puolella kyselyyn vastanneista organisaatioista oli käytössä turvakysymys ja/tai kertakäyttöinen salasana (OTP, on time password) esim. sähköpostitse tai tekstiviestillä. Vahvan tunnistautumisen (esim. push authentification ja phishing resistant MFA) käyttö oli ilahduttavasti lisääntynyt 20 prosenttiyksiköllä.

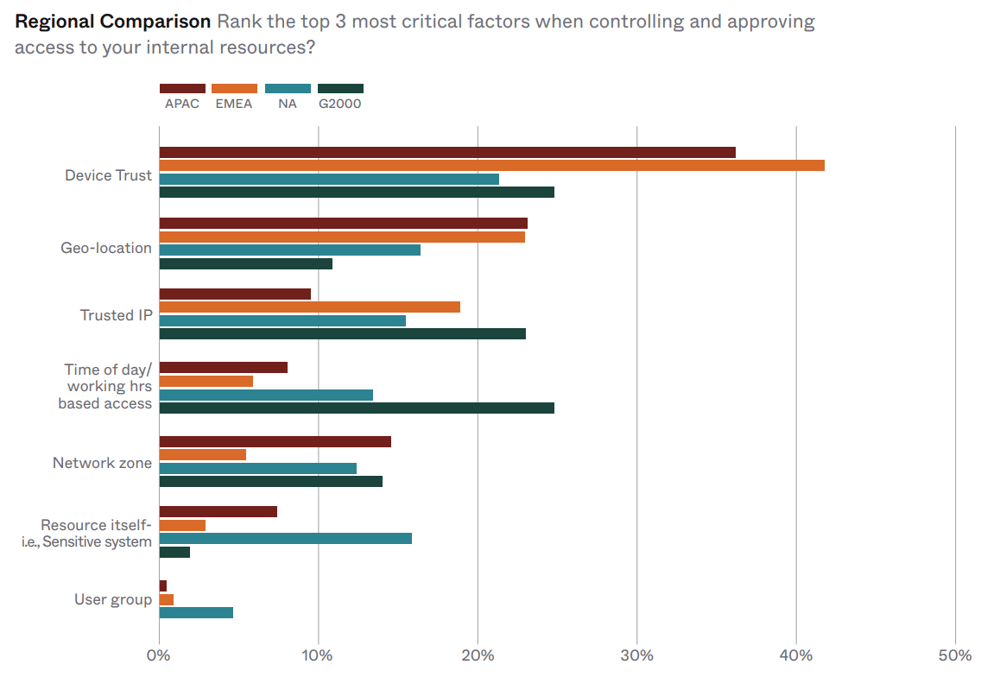

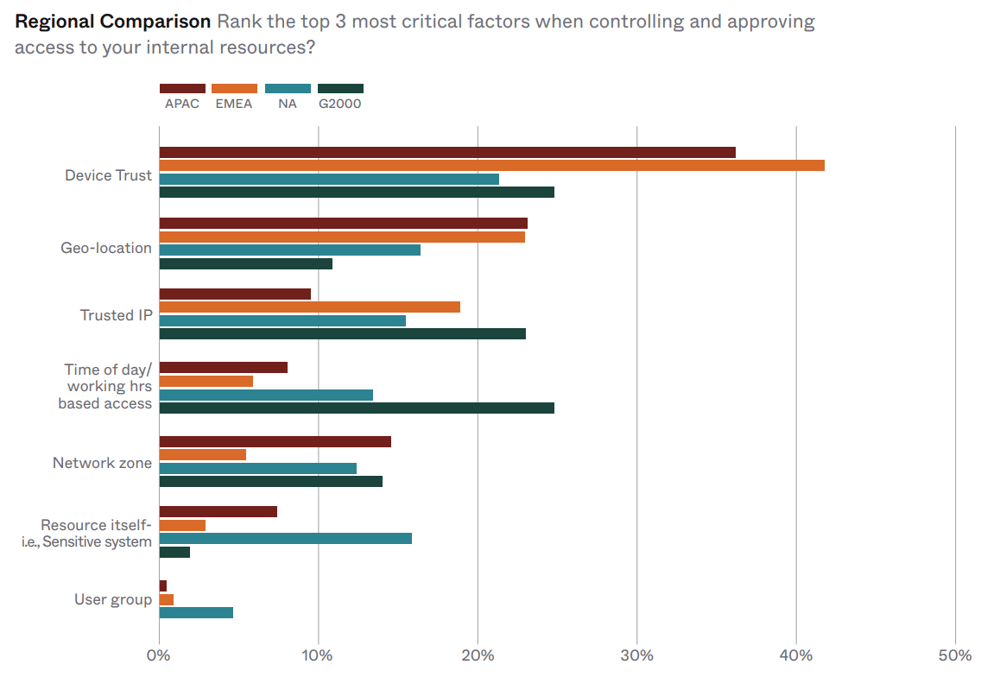

Laitteiden turvallisuus on ykkösprioriteetti kaikilla vastanneilla yrityksillä kaikilla maantieteellisillä alueilla. Sen jälkeen tulevat sijaintitieto (geolocation) ja IP-osoite.

Lähde: Okta, The State of Zero Trust Security 2022

Toimialakohtaiset erot

Selvityksessä pureudutaan tarkemmin myös toimialakohtaisiin eroihin. Tarkastellut toimialat ovat terveydenhuolto, ohjelmistoliiketoiminta, finanssiala ja julkishallinto (government). Erityisesti haluttiin nähdä, miten turvallisuutta tai käytettävyyttä painotetaan kullakin toimialalla. Kaikki toimialat kallistuivat turvallisuuden puolelle, ohjelmistoala hieman enemmän kuin muut.

Lähde: Okta, The State of Zero Trust Security 2022

Lähde: Okta, The State of Zero Trust Security 2022

Yleisimmät haasteet Zero Trust -strategian toteuttamisessa olivat kaikilla valituilla toimialoilla samat:

1. Osaajien puute

2. Sidosryhmien tuki

3. Huoli kustannuksista

4. Tietoisuuden puute Zero Trustia tukevista tietoturvaratkaisuista.

Osaajien puute ja huoli kustannuksista oli myös koko selvityksen laajuisesti kaikilla maantieteellisillä alueilla top 3 -haasteiden joukossa.

Miten edistää Zero Trustia nykyisillä resursseilla?

Zero Trust -malli toteutuu tehokkaimmin, kun identiteetin- ja pääsynhallinta (IAM) on integroitu koko tietoturva-arkkitehtuuriin – mukaan lukien esimerkiksi valvonta (SIEM eli Security Incident and Event Management), laitehallinta, laitteiden tietoturva, CASB (cloud access security brokers) ja PAM (privileged access management. Selvitykseen vastanneet näkivät, että tärkein IAMiin integroitava työkalu on SIEM.

Mitä organisaatioissa voidaan tehdä, jos osaajia, lisäbudjettia tai mahdollisuutta lisäkouluttautumiseen ei ole saatavilla? Okta toteaa, että organisaatioiden täytyy löytää ratkaisuja, jotka integroituvat olemassa oleviin turvallisuusalustoihin ja -ekosysteemeihin. Ratkaisujen on oltava helppoja ja nopeita ottaa käyttöön, jotta niitä voidaan skaalata toiminnan kasvaessa ja Zero Trust -mallin omaksumisen edistyessä.

Apua saa myös muiden toimijoiden käytäntöjä tutkailemalla ja hyvien ulkopuolisten asiantuntijoiden tuella.

Katso myös:

Identiteetin- ja pääsynhallinnan palvelumme

Suomalainen Zero Trust -vaikuttajaryhmä kehittää turvallisempaa liiketoimintaympäristöä ja tukee päättäjiä

Henri Talvitie

Kirjoittanut

Advania Finland

Kirjoittanut

Advania Finland

Lähde: Okta,

Lähde: Okta,  Lähde: Okta,

Lähde: Okta,

Lähde: Okta,

Lähde: Okta,